Datenschutzanforderungen werden immer komplexer – und oft sprechen IT und Rechtsabteilung nicht dieselbe Sprache. Genau hier setzen wir mit unserer Datenschutzberatung an: Wir sorgen dafür, dass technische Lösungen und rechtliche Vorgaben perfekt ineinandergreifen.

Unser Ansatz geht über klassische Beratung hinaus: Wir agieren als Schnittstelle zwischen Ihrer IT-Abteilung und der Rechtsabteilung, um technische Lösungen und rechtliche Vorgaben nahtlos zu koordinieren. So vermeiden Sie Missverständnisse, sparen Zeit und reduzieren Risiken. Von der Analyse Ihrer Systeme über die Implementierung sicherer Prozesse bis hin zur Schulung Ihrer Teams – wir begleiten Sie ganzheitlich. Vertrauen Sie auf unsere Expertise, um Ihre Daten zu schützen, Compliance sicherzustellen und Ihr Unternehmen zukunftssicher aufzustellen. Jetzt Beratung anfragen und Datenschutz einfach machen!

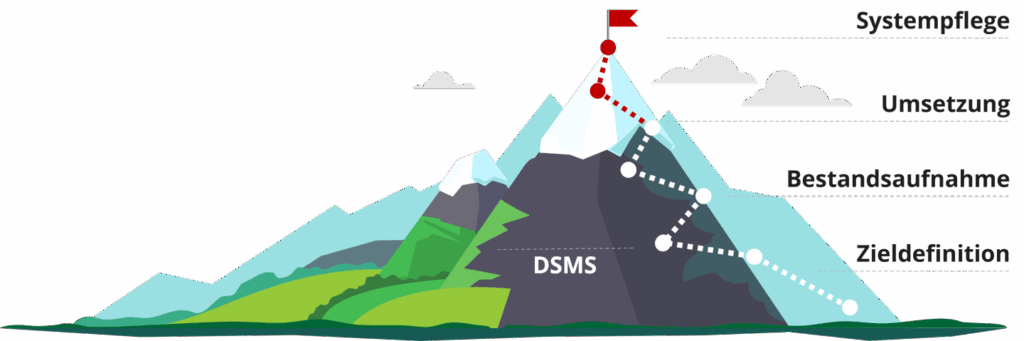

Das Datenschutzmanagement, welches sich im Datenschutzmanagement-System ausdrückt, ist Ihr wichtigstes Instrument im Bereich des Datenschutzes. Alle wichtigen Dokumente, Verfahrensanweisungen, Prozessdefinitionen usw. werden dort zentral gesammelt und verwaltet. Egal, was für ein Thema im Datenschutz aufkommt: Das Datenschutzmanagement-System ist Ihre erste Anlaufstelle. Daher ist es essenziell, dass dieses System korrekt aufgebaut und implementiert ist. Gerne unterstützen wir Sie dabei.

Wir verbinden Technik und Recht in der Datenschutzberatung: Als Schnittstelle zwischen IT- und Rechtsabteilung sorgen wir für klare Kommunikation, effiziente Prozesse und DSGVO-konforme Lösungen. So vermeiden Sie Missverständnisse und setzen Datenschutz reibungslos um.

Schützen Sie Ihre Daten mit effektiven technischen und organisatorischen Maßnahmen (TOM). Wir analysieren Risiken, implementieren sichere Prozesse und sorgen für DSGVO-Compliance – praxisnah, effizient und individuell auf Ihr Unternehmen zugeschnitten.

Sichern Sie Ihre Microsoft 365-Umgebung datenschutzrechtlich ab. Wir analysieren Risiken, konfigurieren Datenschutz-Einstellungen und implementieren technische Maßnahmen für maximale Sicherheit und Compliance. Vertrauen Sie auf unsere Expertise – jetzt Beratung anfragen!

Wir integrieren Datenschutz von Anfang an in Ihre IT-Projekte. Mit Privacy-by-Design stellen wir sicher, dass Systeme DSGVO-konform, sicher und effizient entwickelt werden – für nachhaltige Compliance und Vertrauen.

There are no results matching your search

Datenschutz ist die Grundlage für den Schutz personenbezogener Daten und zur Wahrung von Grundrechten. Die DSGVO fordert angemessene Sicherheit und Compliance. Neben finanziellen Risiken drohen Unternehmen Vertrauensverlust, Reputationsschäden und rechtliche Konsequenzen, wenn sie Daten unzureichend schützen. Sie tragen Verantwortung gegenüber Kunden, Mitarbeitern und Partnern. Erfolgreich umgesetzter Datenschutz schafft Wettbewerbsvorteile durch Vertrauen, erfüllt regulatorische Anforderungen und ist Voraussetzung für eine erfolgreiche Digitalisierung.

Externe Datenschutzberatung bringt spezialisiertes Fachwissen und Erfahrung aus verschiedenen Branchen mit. Berater kennen die aktuelle Rechtsprechung, Aufsichtsbehörden-Praxis und Best Practices, sie gewährleisten Unabhängigkeit und objektive Bewertung ohne interne Interessenkonflikte. Externe Experten unterstützen bei komplexen Herausforderungen wie DSGVO-Compliance, Datenschutz-Folgenabschätzungen und Verzeichnissen von Verarbeitungstätigkeiten. Sie übernehmen die Rolle des externen Datenschutzbeauftragten und bieten kontinuierliche Betreuung. Unternehmen profitieren von rechtlicher Sicherheit, Risikominimierung und professioneller Dokumentation ohne interne Personalkosten.

Eine Datenschutzberatung unterstützt systematische Risikoanalysen durch strukturierte Bewertung von Verarbeitungsprozessen, Identifikation sensibler Daten und Datenflüsse sowie Analyse potenzieller Schwachstellen. Berater führen Datenschutz-Folgenabschätzungen (DSFA) für Hochrisikoverarbeitungen durch, bewerten technische und organisatorische Maßnahmen (TOMs) und identifizieren Compliance-Lücken. Moderne KI-gestützte Ansätze erkennen systematisch nicht inventarisierte Daten und reduzieren manuelle Aufwände. Eine fundierte Datenschutzberatung entwickelt Maßnahmen zur Risikominimierung, erstellt Dokumentation für Rechenschaftspflichten und definiert Prozesse für kontinuierliches Monitoring. Durch objektive Bewertung werden Risiken priorisiert und effektive Schutzmaßnahmen implementiert. So entsteht umfassende Transparenz im ganzen Unternehmen.

Als Datenschutzberater unterstützen wir Unternehmen umfassend bei der Umsetzung von Datenschutzanforderungen. Wir erstellen und pflegen Verzeichnisse von Verarbeitungstätigkeiten, führen Datenschutz-Folgenabschätzungen durch und entwickeln Richtlinien sowie Arbeitsanweisungen. Unser Team implementiert technische und organisatorische Maßnahmen und berät bei Auftragsverarbeitungsverträgen. Wir schulen Ihre Mitarbeiter, unterstützen bei Datenschutzvorfällen und stellen DSGVO-Compliance sicher. Somit sind wir Ansprechpartner für alle Datenschutzfragen und agieren als Datenschutz-Dolmetscher für Ihr Team, indem wir Technik und Recht verbinden.

Rewion zeichnet sich durch umfassende Datenschutzexpertise und praxisnahe Umsetzung aus. Unsere Stärke liegt in der Kombination aus rechtlichem Know-how und technischer Expertise. Wir nutzen moderne Ansätze zur effizienten Datenanalyse und Risikobewertung. Als herstellerunabhängiger Partner entwickeln wir pragmatische Lösungen, die rechtliche Sicherheit mit betrieblicher Praktikabilität verbinden. Von der Erstellung von Verzeichnissen über DSFAs bis zu Schulungen decken wir alle Bereiche ab. Mit langjähriger Erfahrung und kontinuierlicher Weiterbildung bleiben wir rechtlich aktuell, um Ihr Unternehmen optimal unterstützen zu können.

Digitale Souveränität ist in zahlreichen Unternehmen in den Fokus gerückt. Ob Cloud, KI oder Datensicherheit: Für Expert:innen entstehen konkrete technische und regulatorische Herausforderungen, die verschiedenste Fragen aufwerfen. Wie können wir Cloud-Infrastrukturen gestalten, die Unabhängigkeit und Performance verbinden? Welche Governance-Modelle brauchen wir, um KI-Systeme unter verschärften Compliance-Anforderungen zu betreiben? Wie können wir Datenschutz und Verfügbarkeit in einem unsicheren geopolitischen Umfeld gewährleisten?

Unser Networking-Event „Digitale Souveränität: Cloud, KI & Datensicherheit im Fokus“ bringt Spezialist:innen aus den Bereichen Cloud Computing, Artificial Intelligence und Cyber sowie Data Security zusammen und möchte den Raum für Austausch öffnen. Wir analysieren technische Architekturansätze, diskutieren Best Practices und kommen so in Vorträgen, Diskussionen und beim abendlichen BBQ über den Dächern Stuttgarts ins Gespräch.

Donnerstag, 7. Mai 2026, 16:00 Uhr

Skyloft Stuttgart

Büchsenstraße 20

70174 Stuttgart

BBQ und Getränke inklusive

There are no results matching your search

Die regelmäßige unabhängige Überprüfung der Compliance von Prozessen gehört zu einem den wichtigsten Werkzeuge, um diese langfristig sicherzustellen. Im Auftrag des Kunden wurden mehrere Prozesse in einem vor Ort Audit auf die Einhaltung der datenschutzrechtlichen Vorschriften überprüft. Mit Übergabe des Auditberichts wurde dem Kunden ein Dokument bereitgestellt, mit welchem in Nachgang der Compliance-Grad nachgewiesen bzw. in Teilen nachgebessert werden konnte.

Im Rahmen einer Einführung von M365 haben wir unsere Expertise im Bereich Datenschutz in Zusammenarbeit mit dem Datenschutzbeauftragten des Kunden einbringen können und diesen bei seinen Tätigkeiten unterstützt. Gemeinsam mit diesem wurden das Datenschutzmanagementsystem aktualisiert, Mitarbeiter sensibilisiert und dadurch der Compliance-Grad nachweislich erhöht.

There are no results matching your search

Sorgfältigster Vorbereitungen zum Trotz: Datenschutzverletzungen können passieren. Wenn dann der/die Datenschutzbeauftragte im Regen stehen gelassen wird, sind Meldefrist und Aufklärung mitunter schwer zu bewerkstelligen. In diesem Whitepaper soll es daher um einen Ansatz für ein Datenschutznotfallmanagement gehen und die Frage, wie Organisationen sich für den Worst-Case wappnen können.

In unserem Whitepaper untersuchen wir fünf Entwicklungsstufen im Bereich Datenschutz, die Unternehmen durchlaufen können. Diese Stufen dienen als Orientierungshilfe, unabhängig von Branche, Unternehmensgröße und bereits ergriffenen Maßnahmen.

Die Einführung eines Datenschutzmanagement-Systems erleichtert die Erfüllung der datenschutzrechtlichen Vorgaben. Wie dies jedoch am besten angegangen wird, stellt die Unternehmen oft vor Herausforderungen. In unserem Whitepaper wollen wir dazu eine Hilfestellung bieten.

There are no results matching your search

Ein turbulentes Jahr im Hinblick auf den Datenschutz und Microsoft geht bald zu Ende. Während sich verändernde, geopolitische Entwicklungen auch vor Auswirkungen auf Microsoft 365 (M365) keinen Halt gemacht haben, gibt es positive Neuigkeiten aus Hessen. Hier hat zuletzt die Aufsichtsbehörde in einer Veröffentlichung festgestellt, dass Microsoft 365 datenschutzkonform einsetzbar ist. Grund genug für uns, die unterschiedlichen Entwicklungen des Jahres für Sie zusammenzufassen und aufzubereiten.

Getrieben unter anderem durch Fälle wie dem von Microsoft Produkten ausgesperrten Chefanklägers des Internationalen Gerichtshof, kamen bereits Anfang des Jahres Diskussionen über die Souveränität von Microsoft als US-amerikanisches Unternehmen auf. Der Aufschrei war groß. Zu den diskutierten Themen rund um Cloud-Anbieter aus den USA kam damit ein weiteres hinzu. Und damit nicht genug.

Der Chefjustitiar von Microsoft France wurde vor den französischen Senat gebeten und befragt. Unter anderem wurde ihm sinngemäß unter Eid die Frage gestellt, ob Microsoft ausschließen könne, dass „niemals auf Anordnung der US-Regierung ohne die ausdrückliche Zustimmung der französischen Behörden weitergegeben werden“. Dies konnte er nicht garantieren, wies aber gleichsam daraufhin, dass es noch nie vorgekommen sei. Zusätzlich gab er über den Eskalationsprozess Auskunft und erwähnte, dass eine Beantwortung nur das letzte Mittel sei.

Die nächsten Diskussionen, auch in Deutschland, begannen. Wie sehr kann Microsoft den Schutz der (personenbezogenen) Daten vor staatlichen Institutionen in den USA garantieren?

Und dann war da noch das laufende Verfahren des Europäischen Datenschutzbeauftragten (EDSB) zum Einsatz von M365 in der EU-Kommission. Seinerzeit hauptsächlich initiiert aufgrund der unvollständigen Dokumentation von Verarbeitungen im Zusammenhang mit der Nutzung, wurde ebenso der Transfer von Daten ins Drittland bemängelt.

Zur Mitte dieses Jahres wurde das Verfahren jedoch offiziell eingestellt – mit positivem Ausgang. Der EDSB würdigte die Abhilfemaßnahmen, insbesondere auch in der Zusammenarbeit mit Microsoft. Folglich hat er festgestellt, dass ein datenschutzkonformer Einsatz möglich ist.

Mitten in die Debatten um Datenschutz und Souveränität platzierte Microsoft drei neue Angebote: die Sovereign Public Cloud, Sovereign Private Cloud und National Partners. Auch wir berichteten bereits auf unserem Blog über Einzelheiten rund um dieses Angebot: Die Microsoft Sovereign Cloud im Überblick. Damit reiht sich Microsoft in einen Trend von mehreren US-Anbietern ein. Auch andere Hyperscaler, wie z.B. Google in einer Partnerschaft mit Stackit, erweiterten ihr Angebot für europäische Kunden rund um souveräne Varianten ihrer Lösungen, oftmals betrieben auf europäischer Infrastruktur.

Nun folgte eine weitere positive Meldung zum Jahresende. In Hessen untersuchte die Landesdatenschutzbehörde den Einsatz von M365 und legte einen Abschlussbericht vor. In diesem kam die Behörde zur Erkenntnis, dass die ursprünglich im Rahmen der Datenschutzkonferenz (DSK) aus dem Jahr 2022 kritisierten Punkte so nicht mehr zutreffen würden oder aber mittlerweile von Microsoft nachgebessert worden seien. Dies betraf hauptsächlich die Kritik am „Data Protection Addendum“ (DPA) und seinen Weisungsbefugnissen für den Verantwortlichen, Dokumentationen rund um Datenverarbeitungen in M365 und wiederum den Drittlandtransfer (hier: USA). (Link: HBDI: Microsoft 365 kann datenschutzkonform genutzt werden | datenschutz.hessen.de)

Besonders hervorgehoben wurde das „neue“ Datenschutz-Kit (Link: Neue Datenschutz-Hilfen von Microsoft: M365-Kit, Cloud Compendium und DSFA-Vorlagen für Unternehmen – Source EMEA), das im Service Trust Portal von Microsoft umfangreiche Hilfestellungen für Verantwortliche bei der Erfüllung ihrer Datenschutzpflichten enthält. Zusätzlich enthielte das DPA nunmehr Ergänzungen, die allen voran im öffentlichen Bereich die Rahmenbedingungen eines Einsatzes verbessern würden. Und schlussendlich ist durch die Finalisierung der „EU Data Boundary“, also der Speicherung europäischer Daten in europäischen Rechenzentren und dem Angemessenheitsbeschluss mit den USA, die Dimension des Drittlandtransfers verbessert worden.

Wohlgemerkt sei angemerkt, dass die Behörde ihre Analyse ohne technische Betrachtungen „unter die Haube“ durchgeführt hat. Unterschwellige, technische Datenverarbeitungen (nachzu-)prüfen, war kein Betrachtungsgegenstand.

Es war ein Jahr voller Höhen und Tiefen für Organisationen, die M365 einsetzen. Zur Wahrheit gehört aber auch: War in den vergangenen Jahren die Meinung klar, dass ein datenschutzkonformer Einsatz von M365 per se nicht möglich sei, gab es nun an prominenten Stellen Gegenmeinungen. Zu beachten ist jedoch, dass trotz allen positiven Entwicklungen die eigenen „Hausaufgaben“ für Verantwortliche bleiben. Denn auch die zusätzlichen Dokumentationsvorlagen und Materialien, die Microsoft zur Verfügung stellt, entfalten ihre Wirkung lediglich, wenn Verantwortliche diese für ihren individuellen Einsatz und Rahmenbedingungen bewerten bzw. anpassen.

Daten wachsen rasant, Teams kollaborieren über mehrere Clouds und Standorte hinweg – Data Security Posture Management in Microsoft Purview bringt Transparenz, Ordnung und Steuerbarkeit in diese Landschaft. Mit Data Security Posture Management (kurz DSPM) erkennen Unternehmen, wo sensible Informationen liegen, wer darauf zugreift und welche Risiken bestehen, um gezielt zu handeln, statt nur zu reagieren. Für moderne Arbeitsumgebungen erweitert Purview diese Sicht gezielt um AI‑Kontexte wie Copilot und andere AI-Anwendungen, sodass DSPM auch neue Datenpfade absichert.

DSPM kombiniert Datenerkennung, Klassifizierung, Zugriffsanalyse, Überwachung und Abhilfemaßnahmen zu einem durchgängigen Programm für Datensicherheit. Der Ansatz priorisiert den Schutz der Daten selbst – unabhängig davon, ob sie on‑premises, in SaaS oder in Cloud‑Speichern liegen.

Daten inventarisieren und klassifizieren: Tools scannen strukturierte und unstrukturierte Quellen, identifizieren sensible Typen und ordnen geschäftliche Relevanz zu.

Risiken bewerten und remediieren: DSPM findet Fehlkonfigurationen, übermäßige Berechtigungen und offene Freigaben und schlägt konkrete Korrekturen vor.

Schutz durchsetzen: Maßnahmen umfassen DLP, Verschlüsselung, Zugriffskontrollen und Monitoring mit nachvollziehbaren Berichten.

CSPM härtet primär Cloud‑Infrastruktur, während DLP Abflüsse an Senken verhindert; DSPM fokussiert sich auf die Datenebene selbst. In der Praxis ergänzen sich die Disziplinen und schließen gemeinsam Sichtbarkeits‑ und Schutzlücken im Lebenszyklus der Daten.

Microsoft Purview bündelt DSPM‑Analysen, Empfehlungen und Richtlinien, sodass Transparenz und Abhilfe aus einem Portal steuerbar sind. Für AI‑Kontexte liefert Purview zusätzlich ein DSPM‑Dashboard mit One‑click‑Policies, Activity Explorer und wöchentlichen Data‑Risk‑Assessments für stark genutzte SharePoint‑Sites. Folgende Kernfunktionen beinhaltet das DSPM in MS Purview:

Analysen und Trends: Dynamische Reports zu Datenrisiken, Sensitivity‑Label‑Nutzung, DLP‑Abdeckung und Verhaltensänderungen liefern eine fortlaufende Sicht auf die Sicherheitslage.

Empfehlungen zu Richtlinien: Geführte Vorschläge erstellen mit wenigen Klicks passende DLP‑ und Insider‑Risk‑Policies, um identifizierte Lücken sofort zu schließen.

Workflow „Erkennen‑Handeln‑Nachverfolgen“: Opt‑in zu Analytics, Einsichten bewerten, Maßnahmen anstoßen und Fortschritt über Trendberichte nachvollziehen

One‑click‑Policies für AI: Mit einem Klick aktivierte Standardrichtlinien erfassen AI‑Interaktionen, schützen sensible Inhalte in Prompts und liefern erste Ergebnisse nach ~24 Stunden.

Mit Microsoft Purview DSPM entsteht ein zentraler, durchgängiger Sicherheits‑Workflow, der sensible Daten sichtbar macht, Risiken priorisiert und Abhilfemaßnahmen direkt auslöst. Deshalb reduzieren Unternehmen Oversharing und Datenabflüsse messbar, beschleunigen Audits und skalieren moderne Zusammenarbeit und Copilot‑Szenarien sicher und regelkonform. Kurz: DSPM verbindet Transparenz, Schutz und Compliance zu einem kontinuierlichen Programm statt einmaligen Projekten.

Sie möchten für Ihr Unternehmen MS Purview mit DSPM einführen? Sprechen Sie uns gerne an. Ebenfalls auch interessant, der MS Blogartikel zu diesem Thema.

Die Weiterentwicklung digitaler Lösungsangebote, wie zum Beispiel Software-as-a-Service, hat die Art und Weise Daten zu verarbeiten, geändert. Während in klassischen „on-premises“-Architekturen die Organisation selbst Herr über ihre Daten war, sind die Grenzen durch Auslagerung auf Server von Dritten nicht mehr so klar. Dazu kommt, dass der Vernetzungsgrad heute deutlich höher ist. Der Anspruch moderner Organisationen ist, dass Daten organisationsweit in Echtzeit zur Verfügung stehen. Wie aber kann dann der Schutz personenbezogener Daten, wie ihn die Datenschutz-Grundverordnung (DSGVO) fordert, effektiv umgesetzt werden? Ein Ansatz: Zero-Trust.

Zero-Trust ist ein Ansatz beziehungsweise Konzept. Es folgt dem Leitsatz „Never trust, always verify„. Damit ist gemeint, dass Maßnahmen nicht nur den Schutz gegenüber Dritten außerhalb des eigenen Netzwerks zum Ziel haben. Zero-Trust erweitert den Fokus um potentielle Sicherheitsverletzungen durch bekannte (innere) Benutzer, Geräte oder Netzwerke. Dadurch wird jeder Nutzer regelmäßig authentisiert, autorisiert und validiert. Erst dann kann auf ein Netzwerk, ein System, eine Applikation oder auf Daten zugegriffen werden. Der richtige Grad an Berechtigungen und Attributen wird ständig verifiziert. Um dies umsetzen zu können, umfasst das Zero Trust Framework den gesamten Bereich an Zugriffs-, Netzwerk- und Datenpunkten.

Zuerst und offensichtlich wirkt sich der Zero-Trust-Ansatz positiv auf die Integrität und Vertraulichkeit von Daten aus. Das schließt personenbezogene Daten ein. Damit kann Zero-Trust eine Maßnahme sein, um den gleichnamigen Grundsatz der Datenverarbeitung „Integrität und Vertraulichkeit“ in Art. 5 Abs. 1 lit. f DSGVO zu fördern. Dieser verlangt ja eben gerade „eine angemessene Sicherheit der personenbezogenen Daten, einschließlich Schutz vor unbefugter oder unrechtmäßiger Verarbeitung“.

Auch die Zweckbindung aus Art. 5 Abs. 1 lit. b DSGVO kann durch Zero-Trust unterstützt werden. Das mag auf den ersten Blick nicht sofort einleuchten. Jedoch wird durch Zero-Trust jeder Zugriff auf Daten in Frage gestellt. Durch diesen restriktiv geregelten Ansatz zum Zugriff auf Daten im Allgemeinen und personenbezogene Daten im Besonderen kann vermieden werden, dass bereits für andere Zwecke erhobene personenbezogene Daten für eigene Zwecke verarbeitet werden, ohne dass diese Zwecke miteinander vereinbar wären.

Damit Zero-Trust so granular funktioniert, stehen davor Überlegungen, die man vor einer Implementierung treffen muss. Das sind erst einmal die generellen drei Stufen, die bei der Einführung von Zero-Trust zu berücksichtigen sind:

Näheres dazu findet sich auch im verlinkten Beitrag zu Zero-Trust am Ende dieses Artikels. Betrachten wir nun den Datenschutz, können die Überlegungen zum Schutz personenbezogener Daten in jeden Schritt ergänzt werden. Wichtig sind aber bereits in Schritt 1 die Vorüberlegungen. Ich muss als Verantwortlicher wissen, in welchen Systemen und Datenbanken überhaupt meine personenbezogenen Daten gespeichert sind. Sodann kann ich mir überlegen, wer und zu welchen Zwecken diese Nutzer Zugriff benötigen. Das kann in einem Rechte-Rollen-Konzept münden. Ausgehend von diesem können dann die weiteren Schritte unternommen werden, die Zero-Trust für die Implementierung vorsieht.

Der klassische Kontrollverlust über Daten durch externe Server und die steigende Vernetzung erfordert neue Sicherheitskonzepte. Zero-Trust bietet hier einen vielversprechenden Ansatz: Durch kontinuierliche Verifizierung von Nutzern, Geräten und Zugriffsrechten kann nicht nur die Integrität und Vertraulichkeit gemäß DSGVO gewährleistet werden, sondern auch die Zweckbindung der Datenverarbeitung besser eingehalten werden. Eine erfolgreiche Implementierung von Zero-Trust setzt jedoch eine sorgfältige Analyse und Planung voraus, insbesondere im Hinblick auf die Speicherung und Nutzung personenbezogener Daten. So wird Datenschutz in modernen IT-Architekturen effektiv und zukunftssicher gestaltet.

Link zum Beitrag „Zero-Trust-Framework“: Das Zero Trust Security Framework – Rewion IT-Beratung & Services

Egal ob auf dem Weg zu einer Zertifizierung, als Teil eines Managementsystems oder einfach nur, weil die Relevanz erkannt wurde: Awareness-Maßnahmen in Organisationen sind essenziell. Denn die besten internen Regeln oder technischen Schutzmaßnahmen wirken alleine nicht. Dafür braucht es das zielgerichtete Engagement der Menschen in der Organisation. Wie stellen eben jene nun sicher, dass ihre Mitarbeitenden bestmöglich befähigt sind? Wir helfen nachfolgend bei der Konzeptualisierung wirksamer Awareness-Maßnahmen.

Ein Awareness-Konzept funktioniert nicht losgelöst. Was wollen wir damit sagen? Am besten funktioniert ein Awareness-Konzept, wenn es in die Organisation verwoben ist. Somit bietet sich das Verankern von Awareness bereits in entsprechenden Informationssicherheits- oder Datenschutzmanagementsystemen an. Damit sind zwangsläufig auch zwei wichtige Erfolgsfaktoren sichergestellt:

Wichtig ist, folgendes zu verstehen: Die Maßnahmen sollen sicherstellen, dass die Geschäftsprozesse der Organisation reibungslos ablaufen können. Alle daran beteiligten Personen müssen sich deshalb mit Awareness-Maßnahmen und deren Leben identifizieren können. Führungskräften kommt umso mehr Bedeutung zu, als dass diese die genannten Maßnahmen zu jeder Zeit vorleben müssen.

Oft erlebt man Awareness-Maßnahmen als Teil eines Onboardings oder jährlichen Pflichtschulungskataloges. In der Realität sitzen die Mitarbeitenden dann ein Mal im Jahr vor einem Rechner und klicken sich durch eine Präsentation oder ein E-Learning. Dieser Ansatz ist überholt und wird der Bedeutung nicht gerecht.

In der Praxis hat sich stattdessen ein deutlich integrativerer Prozess bewährt. Erfolgreiche Awareness-Konzepte setzen auf regelmäßige, kleine Lehreinheiten, statt ausufernden Pflichtschulungen für einen „grünen Haken“. 10- 15 Minuten pro Monat haben einen höheren Erinnerungseffekt als 60 Minuten pro Jahr. Zusätzlich lassen sich diese kleinen Einheiten in der Regel besser in den Tagesablauf integrieren. Man könnte also auch von „Win-Win“ sprechen.

Nicht weniger relevant als die vermittelten Inhalte und deren Häufigkeit sind die Art und Weise, wie die Informationen transportiert werden. Reden Sie in Ihrer Organisation noch vom „Risiko Mensch“? Oder „dem Mensch als Unsicherheitsfaktor“? Mit dieser Kommunikation und dem mitschwingenden Vorurteil sollten Organisationen brechen. Das Gegenteil sollte der Fall sein und mitschwingen: Der Mitarbeitende ist der Erfolgsfaktor ihrer Sicherheitsstrategie!

Beispiel: Im Bereich Business Continuity legen Organisationen Meldewege für Detektion und Alarmierung von Sicherheitsvorfällen fest. Wenn nun aber aus Angst vor Fehlverhalten oder Konsequenzen die Mitarbeitenden Vorfälle nicht melden, haben Organisationen ein Problem. Eine positive Kommunikation sollte daher fest in der Kultur verankert werden.

Abschließend sind weitere Erfolgsfaktoren die Inhalte und auf welchem Weg diese an die Zuhörer herangetragen werden. Insbesondere die Inhalte sollten höchst zielgruppenrelevant sein! Bestenfalls transportieren praxisnahe, alltägliche Beispiele genau die Awareness, auf die es in der „First-Line of Defense“ ankommt. Das Ziel der Organisation mittels Awareness ist ja eben gerade die Erinnerung an „die richtige Maßnahme zur richtigen Zeit“. Geht diese Information in einer allgemeinen Flut unter, wurde der Zweck verfehlt.

Deswegen ist eine Live-Schulung durch qualifiziertes internes oder externes Personal auch einem E-Learning „on demand“ vorzuziehen. Sowohl aus dem Aspekt der gelungenen Interaktion als auch der Identifizierung mit dem Gelernten. Organisationen sollten ihrer Organisationssicherheit ein Gesicht geben.

Mit einigen wenigen Gedankenanstößen und Maßnahmen trennt sich bei Awareness-Konzepten die Spreu vom Weizen. Wie kann daher ein Fahrplan für das Aufsetzen eines (neuen) Awareness-Konzeptes aussehen?

5 Schritte zum erfolgreichen Awareness-Konzept

Sie wollen wissen, wie effektiv Ihre Maßnahmen sind oder Ihr Awareness-Programm optimieren und verbessern können? Sprechen Sie gerne für eine individuelle und unverbindliche Einschätzung mit unseren Experten.

Datenschutzberatung bei der Rewion: Datenschutz Beratung – Rewion IT-Beratung & Services

Unter den Beobachtern der politischen Lage in der USA macht sich Unruhe bereit. Die jüngsten politischen Entscheidungen in den USA können im Hinblick auf Software und Dienstleistungen von US-Unternehmen problematisch werden. Die Frage ist, wie lange IT-Organisationen in der EU und Deutschland (noch) auf US-Produkte setzen können. Denn was passiert, wenn Datentransfers in die USA nicht mehr rechtmäßig sein sollten? Es folgt eine Einordnung.

Europäische Organisationen unterliegen bei der Verarbeitung personenbezogener Daten der Europäischen Datenschutz-Grundverordnung (DSGVO). Diese regelt neben grundsätzlichen (rechtlichen) Anforderungen im Datenschutz eben auch diejenigen Voraussetzungen, die für einen Datentransfer in ein Drittland gelten. Dabei ist ein Drittland ein Land, das außerhalb der Europäischen Union beziehungsweise des Europäischen Wirtschaftsraums ansässig ist.

Um nun als Organisation Daten aus der EU/EWR in ein Drittland zu transferieren, direkt (z.B. Mail mit Personaldaten) oder indirekt (z.B. Zugriff auf personenbezogene Daten durch einen US-amerikanischen Mutterkonzern auf Daten in der EU), muss eine valide Rechtsgrundlage vorliegen. Diese regelt Artikel 44 ff. DSGVO. Demnach sind dafür

Nachdem bisherige Datenschutzabkommen als Transfermechanismus im Sinne eines Angemessenheitsbeschlusses durch den Europäischen Gerichtshof gekippt wurden (Stichwort: Schrems II), ist seit Mitte 2023 das sogenannte „EU-US-Data Privacy Framework“ in Kraft. Allerdings gilt das Framework nicht pauschal. Die amerikanischen Organisationen / Datenimporteure müssen sich dazu zertifizieren lassen. Dafür ist der Nachweis einer Reihe von Verhaltensweisen erforderlich, die ein „höheres Datenschutzniveau“ versichern.

Die Liste der zertifizierten Organisationen ist zu finden unter: Data Privacy Framework.

Seit dem Amtsantritt der neuen Regierungsadministration in den USA wird nun Kritik laut. Die Sorge ist, dass die politischen Maßnahmen innerhalb der USA dafür sorgen, die schützenden Verhaltensweisen der zertifizierten Organisationen abzuschaffen oder gar zu untergraben. Unter anderem wurden Mitglieder des „Privacy and Civil Liberties Oversight Board“ (PCLOB), einem Kontrollorgan für Datenschutz und Bürgerrechte in den USA, zum Rücktritt aufgefordert. Die Frage ist dementsprechend, ob und wie lange die EU-Organe damit noch das Data Privacy Framework als Angemessenheitsbeschluss sehen.

Einzelne Anfragen bei nationalen Aufsichtsbehörden haben ergeben, dass diese (bisher) weiterhin keinen Anlass dafür sehen, dass das Data Privacy Framework keine valide Rechtsgrundlage wäre. Insofern ist akut kein Handlungsbedarf für deutsche Organisationen vorhanden.

Im Sinne weiterer Entwicklungen und genereller Unabhängigkeit von politischen Entwicklungen, insbesondere in Drittländern, sollten Organisationen aber ihre genauen Bedarfe analysieren. Gibt es eventuell europäische Alternativen, die für IT-Vorhaben und Verarbeitungstätigkeiten in Frage kommen? Bieten diese einen ähnlichen oder gar gleichen Funktionsumfang? Hier gilt es, ganz genau Anforderungen zu notieren und den Markt zu prüfen. Ansonsten empfiehlt es sich, die Entwicklungen weiterhin eng zu verfolgen und sich mit seinem Datenschutzteam auf Alternativen anstatt des Data Privacy Framework vorzubereiten. Falls Sie dazu Fragen haben, melden Sie sich gerne!

Unser letzter Blogpost mit Verbindungen zum Thema Datenschutz im Drittland: DeepSeek und der Datenschutz – Rewion IT-Beratung & Services

DeepSeek ist ein chinesisches KI-Unternehmen, das mit seinen Open-Source-Sprachmodellen für Polarisation sorgt. Insbesondere DeepSeek-R1, das im Januar 2025 veröffentlicht wurde, konkurriert mit führenden KI-Modellen von OpenAI, Google oder Microsoft, ist jedoch ressourcenschonender.

Doch trotz der technologischen Innovation bestehen Sorgen beim Datenschutz bei der Verwendung von DeepSeek.

DeepSeek wurde 2023 von einem chinesischen KI-Startup gegründet, welches sich auf die Entwicklung leistungsfähiger Sprachmodelle spezialisiert hat. Die Finanzierung erfolgt durch den Hedgefond High-Flyer.

Aufmerksam auf sich machte DeepSeek durch die Veröffentlichung von DeepSeek-R1, das auf der Mixture-of-Experts-Technologie basiert. DeepSeek-R1 hält mit Modellen wie GPT-4 mit, benötigt jedoch weniger Rechenressourcen. Es bleibt jedoch weiterhin die Frage offen, mit welchen Daten DeepSeek trainiert wurde, was vor allem im Kontext des Datenschutzes bei Nutzung von DeepSeek kritisch betrachtet wird.

DeepSeek bietet einige Vorteile gegenüber anderen KI-Modellen:

DeepSeek speichert sämtliche Nutzerdaten auf Servern in China. Das stellt ein Problem dar, da China nicht als sicheres Drittland gemäß der DSGVO gilt. Europäische Datenschutzbehörden verlangen jedoch, dass Daten nur in Länder mit einem vergleichbaren Datenschutzniveau übermittelt werden dürfen.

Laut Berichten von Datenschutzbehörden fehlt DeepSeek eine klare Datenschutzerklärung. Welche Daten genau gesammelt werden und wofür sie verwendet werden, bleibt unklar.

Zudem erfasst DeepSeek unter anderem:

Für Unternehmen, die DeepSeek nutzen möchten, ergibt sich ein weiteres Problem: Es gibt keine Niederlassung oder einen gesetzlichen Vertreter in der EU. Das bedeutet, dass Nutzer keine Möglichkeit haben, ihre Rechte nach der DSGVO durchzusetzen.

DeepSeek ist Open Source, was Vor- und Nachteile hat. Einerseits ermöglicht es Transparenz und Anpassungsmöglichkeiten. Andererseits können Cyberkriminelle die Modelle für ihre Zwecke missbrauchen. Sicherheitsforscher warnen bereits vor speziell für Betrugszwecke entwickelten DeepSeek-Wrappern, die sensible Informationen ausnutzen könnten.

Zurzeit steht DeepSeek international unter Beobachtung:

DeepSeek ist eine beeindruckende technologische Entwicklung innerhalb der KI-Sprachmodelle, bringt jedoch auch Datenschutzprobleme mit sich. Unternehmen, die DSGVO-konform arbeiten müssen, sollten von einer Nutzung abraten, insbesondere wenn personenbezogene Daten verarbeitet werden. Die fehlende Transparenz, Speicherung in China und die Sicherheitsrisiken durch Open-Source machen DeepSeek aktuell zu einer riskanten Wahl.

Europäische Alternativen wie Mistral oder DSGVO-konforme KI-Lösungen sind daher für den Unternehmenseinsatz empfehlenswerter. Es bleibt abzuwarten, ob DeepSeek seine Datenschutzrichtlinien anpassen wird, um den europäischen Standards zu entsprechen. Bis dahin ist Vorsicht geboten.

KI-Bereich bei Rewion: KI-Beratung – Rewion IT-Beratung & Services

Letzter Blogbeitrag: Datenschutz in Microsoft 365: So geht’s – Rewion IT-Beratung & Services

Für viele Unternehmen ist Microsoft 365 (M365) das Werkzeug für das tägliche Arbeiten. Doch die Nutzung des Cloud-Dienstes bringt auch datenschutzrechtliche Herausforderungen mit sich. In diesem Blogpost beleuchten wir die aktuelle Rechtslage, die wichtigsten Herausforderungen, Optimierungspotentiale und stellen Ihnen unser Angebot zu Datenschutz in M365 vor.

Die Datenschutzkonformität von Microsoft 365 ist seit Jahren ein heiß diskutiertes Thema. Die Datenschutzkonferenz (DSK) hat sich mehrfach zu der Thematik geäußert. Zuletzt gab es federführend durch die Aufsichtsbehörde in Niedersachsen eine Handreichung mit Herausforderungen, die durch Verantwortliche adressiert werden sollten.

Die Hauptkritikpunkte betreffen die eigenen Dokumentations- und Rechenschaftspflichten, die Verarbeitung von Telemetriedaten durch Microsoft zu eigenen Zwecken und die Weisungsbindung. Aber, und das sollte hervorgestellt werden, insbesondere bei der Untersuchung des Europäischen Datenschutzbeauftragten gegenüber der Europäischen Kommission zum Einsatz von Microsoft 365, gab es einige „hausgemachte“ Herausforderungen.

Denn in erster Linie muss der Verantwortliche wissen, welche Datenverarbeitungen mit Microsoft 365 durchgeführt werden, für diese Zwecke und Rechtsgrundlagen definieren und Dokumentationsverpflichtungen nachkommen.

Daneben gibt es für (unvermeidbare) Datenströme die Anforderung an geeignete technische und organisatorische Maßnahmen, die helfen, datenschutzfreundliche Voreinstellungen umzusetzen und Risiken der Verarbeitung zu senken.

Ob und inwieweit zukünftig der Politikwechsel eine Rolle spielen wird, Stichwort „Drittlandtransfer“, bleibt abzuwarten. Jedenfalls sollte die Datenlokalisierung nach Möglichkeit in dem EWR/Deutschland eingehalten werden.

Um Ihnen den Einstieg in das Angehen der Punkte zu erleichtern, haben wir Ihnen ein PDF mit zehn (schnellen) Maßnahmen erstellt. Diese Maßnahmen können einfach und unkompliziert bei Ihrem IT-Leiter oder Ihrem Datenschutzbeauftragten vorgelegt werden. Den Link finden Sie unter: https://forms.office.com/e/pkVKc8LXMV oder per QR-Code unter:

QR-Code Blog M365

Sie brauchen Hilfe bei Ihrem Vorhaben? Wir helfen Ihnen mit unserem Drei-Stufen-Modell:

Haben Sie Fragen oder benötigen Sie Unterstützung bei der Durchführung eines Datenschutz-Quick-Checks? Kontaktieren Sie uns noch heute – unser Expertenteam berät Sie unverbindlich anhand einer ersten Einschätzung zu den konkreten nächsten Schritten.

Link zur Microsoft-Beratung bei Rewion: Microsoft 365 Beratung – Rewion IT-Beratung & Services

Der Einsatz von (auch eigens) entwickelten KI-Systemen in Unternehmen nimmt immer mehr zu. Gleichzeitig entwickelt sich die Gesetzgebung weiter. Sei es durch die unlängst in Kraft getretene KI-Verordnung, wie auch die altbekannte Datenschutz-Grundverordnung, wenn es um personenbezogene Daten in KI-Systemen geht. Die neusten Entwicklungen im Zusammenspiel von KI und Datenschutz haben wir im Folgenden zusammengefasst.

Allein diese Frage lässt sich nicht leicht beantworten. Eine Definition findet sich in Artikel 3 der KI-Verordnung. Da die Definition allein trotzdem nicht selbsterklärend ist, hat die Europäische Kommission mit Guidelines versucht, nachzuhelfen. Diese sind nicht verbindlich, denn maßgeblich ist (erst) die Rechtsprechung (EuGH). Trotzdem lassen sich 7 Merkmale identifizieren:

Der Europäische Datenschutzausschuss (EDSA) hat in einer Stellungnahme die Herausforderungen des Datenschutzes bei KI-Modellen beleuchtet. Anders als bei vorherigen Einschätzungen (z.B. der Hamburger Datenschutzbehörde) wird grundsätzlich davon ausgegangen, dass es sich bei personenbezogenen Daten im KI-Modell nicht nur um Vektoren oder Token handelt. Denn in der Phase des Trainings werden personenbezogene Daten in das Modell „eingesogen“. Auch ein Output kann dann wiederum personenbezogene Daten (in klarer Form) enthalten. Somit gilt es, zwei Punkte beim Zusammenspiel aus KI und Datenschutz zu beachten:

Ferner wurde eine Konkretisierung vorgenommen, ob und wann das berechtigte Interesse als Rechtsgrundlage für die Verarbeitung personenbezogener Daten in KI-Modellen herangezogen werden kann. Die kurze Antwort ist ja. Nichtsdestotrotz ist es immer eine Einzelfallbetrachtung, die dem bekannten Dreiklang bei der Prüfung des berechtigten Interesses folgt:

Neben den spezifischen Anforderungen für KI-Systeme gibt es allgemeine Datenschutzmaßnahmen, die Unternehmen beachten sollten:

Link zum EDSA-Paper: edpb_opinion_202428_ai-models_en.pdf

Link zum Bereich „KI-Beratung“ bei der Rewion: KI-Beratung – Rewion IT-Beratung & Services

There are no results matching your search

Für den erfolgreichen Einsatz von Strategien, Technologien und Konzepten in Ihrem Unternehmen.

Willkommen bei unserem exklusiven Support für Bestandskunden. Hier finden Sie alle nötigen Informationen, um schnell und unkompliziert Hilfe bei technischen Anfragen zu erhalten.

Senden Sie uns Ihr Anliegen mit allen relevanten Details an:

Für eine direkte Unterstützung per Fernwartung, laden Sie bitte unser TeamViewer-Modul herunter:

Bitte beachten Sie: Dieser Kanal ist speziell für technische Anfragen unserer Bestandskunden vorgesehen. Für allgemeine Anfragen, Informationen zu unseren Dienstleistungen oder eine Erstberatung nutzen Sie bitte unser Kontaktformular oder schreiben Sie eine E-Mail an info@rewion.ucepts.de.