In einem Incident Response greifen immer technische und organisatorische Maßnahmen ineinander. Prozesse, Rollen, Kommunikationswege und Entscheidungsbefugnisse sind genauso wichtig wie Firewalls, EDR und Forensik-Tools. Organisatorische Maßnahmen definieren, wer wann was entscheidet. Die technischen Maßnahmen im Incident Response sorgen überhaupt erst dafür, dass diese Entscheidungen umgesetzt werden können und dass Beweise, Systeme und Daten kontrolliert behandelt werden. Gerade im Ernstfall sind die technischen Vorkehrungen mindestens genauso wichtig wie Prozesshandbücher, weil ohne vorbereitete Notfall-Laptops, Out-of-Band-Kommunikation oder saubere Backup-/Logging-Infrastruktur selbst der beste Incident-Response-Plan nicht seine volle Wirkung entfalten kann.

Warum technische Maßnahmen im Incident Response unverzichtbar sind

In der Theorie wirkt Incident Response wie ein sauberer Prozess aus Phasen und Playbooks. Die Praxis hingegen zeigt oft, dass es ein Zusammenspiel aus Stress, Zeitdruck und unvollständigen Informationen ist. Genau hier schaffen vorbereitete Technik und Werkzeuge den Rahmen, in dem das IR-Team überhaupt handlungsfähig bleibt.

- Sie reduzieren Chaos: Wenn Kommunikationswege, Geräte und Tools im Vorfeld definiert sind, müssen im Notfall keine ad-hoc-Entscheidungen getroffen werden, die später bereut werden.

- Sie schützen die Integrität der Beweise: Ohne klar definierte technische Maßnahmen riskieren Sie, dass durch unbedachte Aktionen (Neustart, „schnelles“ Neuaufsetzen, Log-Rotation) wichtige Spuren unwiederbringlich verloren gehen.

- Sie verkürzen die Reaktionszeit: Jeder vorbereitete Schritt wie z.B. Notfall-Laptops oder vorab erstellte USB-Repair-Kits spart im Vorfall Minuten oder Stunden, die Angreifende sonst für weitere Aktionen nutzen könnten.

Technik ist damit nicht nur „Unterstützung“ des Prozesses, sondern sollte ein integraler Bestandteil Ihrer Incident-Response-Strategie sein.

Technische Maßnahmen im Incident Response

Out-of-Band-Kommunikation

Im Sicherheitsvorfall ist oft unklar, ob E-Mail, Chat oder Kollaborationstools bereits kompromittiert sind. Out-of-Band-Kommunikation meint daher alternative, vom Produktivnetz logische oder physisch getrennte Kommunikationskanäle, wie z.B. ein separater Kommunikations-Tenant, dedizierte Mobilgeräte, sichere Messenger oder Telefonkonferenzen. So kann das Incident-Response-Team Maßnahmen planen und abstimmen, ohne dass potenziell mitlesende Angreifer Einblick in die Gegenstrategie erhalten.

Notfall-Laptops

Im Vorfall sind Alltags-Clients häufig Teil des Problems: Sie könnten kompromittiert sein oder sensible Daten enthalten, die nicht weiter gefährdet werden sollen. Vorgehärtete Notfall-Laptops, die getrennt gelagert werden, bieten dem IR-Team eine saubere Arbeitsumgebung mit vorinstallierten Tools wie VPN-Client, RDP/SSH, Forensik-Tools, Passwortmanager und sicher konfiguriertem Browser. Diese Geräte sollten regelmäßig aktualisiert und dokumentiert sein, damit sie im Ernstfall sofort einsatzbereit sind und nicht erst eingerichtet werden müssen.

USB-Sticks mit Notfall- und Repair-Kits

Wenn Systeme nicht mehr zuverlässig booten oder das installierte Betriebssystem als kompromittiert gilt, braucht das IR-Team eigene Boot-Medien. Bootfähige USB-Sticks mit einer schlanken, vertrauenswürdigen Windows- oder Live-System-Variante ermöglichen es, Rechner unabhängig vom lokalen OS zu starten, Daten forensisch zu sichern, Logs zu exportieren oder erste Reparaturschritte einzuleiten. Ergänzt um Imaging-Software, Offline-Virenscanner und Skripte wird daraus ein Repair-Kit, mit dem sich standardisierte Erstmaßnahmen effizient durchführen lassen.

Schnell aktivierbare Netzwerkmaßnahmen

Ein wichtiger Schritt im Incident Response ist die Eindämmung: Die Ausbreitung eines Angriffs muss so schnell wie möglich gestoppt oder zumindest verlangsamt werden. Technisch helfen hier vorbereitete Firewall-Regelsets, Quarantäne-VLANs, Geo-Blocking-Optionen sowie EDR-Funktionen zur Host-Isolation, die über Playbooks oder Runbooks mit wenigen Handgriffen aktiviert werden können. Statt im Notfall ad hoc Regeln zu „basteln“, greift das Team auf getestete, dokumentierte Schalter zurück, wodurch Fehler und Kollateralschäden reduziert werden.

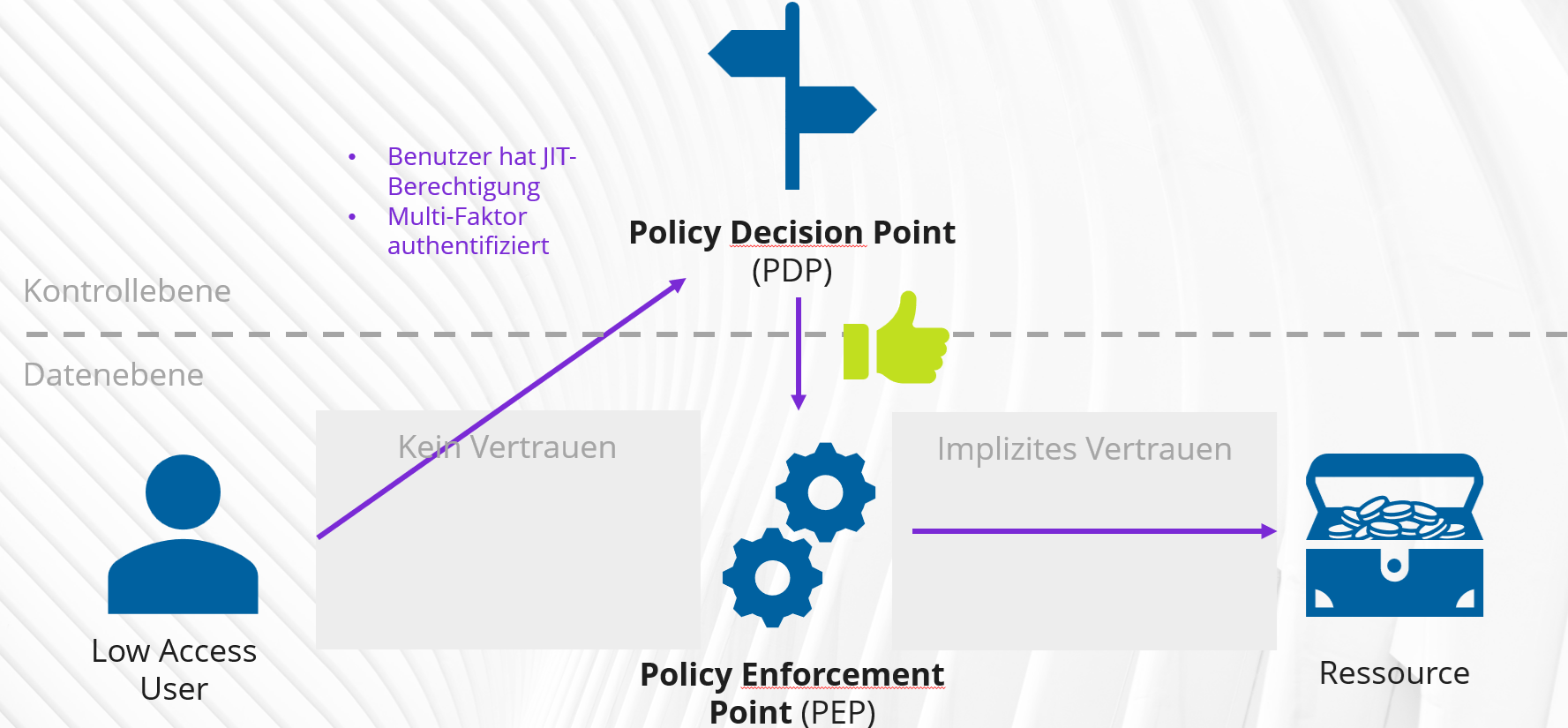

Notfall-Accounts und Identitätskontrollen

Angreifende zielen häufig auf privilegierte Konten, um sich lateral in der Umgebung zu bewegen. Daher sind stark abgesicherte Notfall- oder Break-Glass-Accounts wichtig, die außerhalb des normalen Identitätslebenszyklus verwaltet und nur im Ernstfall genutzt werden. Ergänzend sollten technische Maßnahmen vorbereitet sein, um kompromittierte Konten schnell zu sperren, Sessions zu terminieren und für kritische Logins kurzfristig härtere Richtlinien wie verpflichtende Multifaktor-Authentifizierung durchzusetzen.

Sichere Log- und Backup-Infrastruktur

Ohne Logs fehlen die Grundlagen für Analyse und Lessons Learned und ohne Backups fehlt die Grundlage für Wiederherstellung. Zentralisierte, manipulationsresistente Logsysteme sowie Backups mit Schutzmechanismen wie Immutability oder physischer Trennung sorgen dafür, dass weder Beweise noch Wiederanlaufoptionen leicht zerstört oder verschlüsselt werden können. Wichtig ist, dass diese Infrastruktur technisch so ausgelegt ist, dass Angreifende aus dem Produktivnetz nur eingeschränkte oder idealerweise gar keine Möglichkeit haben, diese Daten einzusehen.

Fazit: Technik macht den Unterschied im Ernstfall

Incident Response ist weit mehr als ein Dokument mit Prozessen und Rollenbeschreibungen. Erst konkrete technische Maßnahmen, wie z.B. eine Out-of-Band-Kommunikation, vorbereitete Notfall-Laptops, USB-Repair-Kits sowie passende Netzwerk- und Identitätskontrollen, machen den Unterschied, ob ein Sicherheitsvorfall beherrschbar bleibt oder zum IT-Desaster eskaliert.

Wenn auch Sie sicherstellen möchten, dass Ihr Unternehmen über wirksame technische Maßnahmen für den Incident Response verfügt, unterstützen wir Sie gerne bei Planung, Umsetzung und Test Ihrer Notfallvorsorge. Nehmen Sie einfach Kontakt mit uns auf.

Sehen Sie auch: Der Weg zum Cyber Incident Response Plan im Gesundheitswesen – Rewion IT-Beratung & Services – Cloud, KI, SAP, Strategie, Security